通过命令行参数发送阿里云短信 - python

阿里云的“消息服务”产品文档中,提供了python的演示例子。简单替换例子文件中的 REGION 等参数就可以运行,成功发出手机短信了。但每次发送不同内容的短信,大概流程是:打开文件,替换短信内容,保存文件,运行python文件,发出短信。如果短信内容中是固定的几个变量,能否通过参数传入到命令行发送呢?

如果您还没有订购阿里云的产品,可点此链接查看优惠价格喔。

过程:

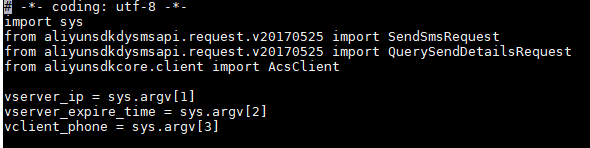

1.修改 demo_sms_send.py 文件内容,在前边添加以下参数设定:

vserver_ip = sys.argv[1]

vserver_expire_time = sys.argv[2]

vclient_phone = sys.argv[3]

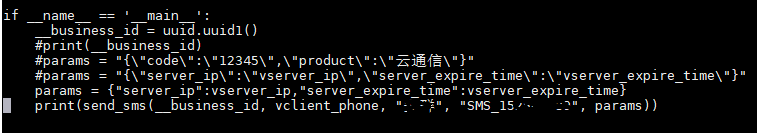

2.将设定的参数填写到发送语句中,如:

params = {"server_ip":vserver_ip,"server_expire_time":vserver_expire_time}

print(send_sms(__business_id, vclient_phone, "安群", "SMS_152505789", params))

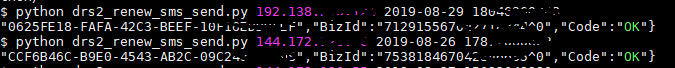

3.在命令行中,执行如 python demo_sms_send.py 8.8.8.8 2019-08-29 13800138000 来发短信

参考: