magesuite 13.0 默认演示页脚链接菜单在移动设备端不会自动折叠显示

问题:安装 magesuite 13.0 后,默认模板演示的站点,页脚链接菜单在移动设备端不会自动折叠显示。但官方的演示站可以自动折叠。

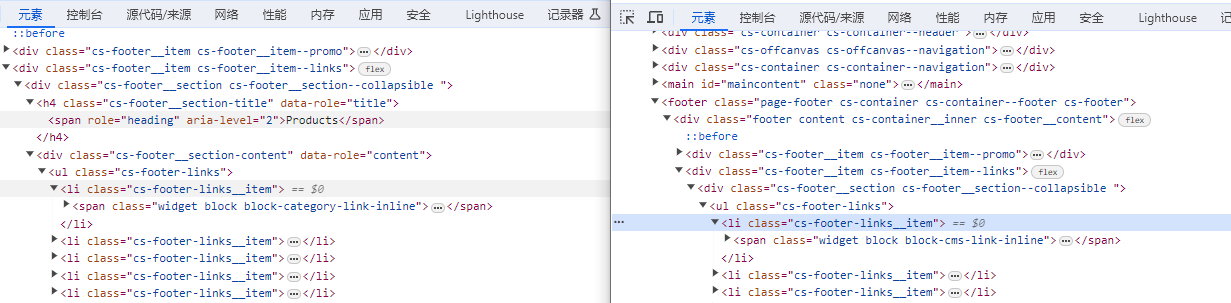

尝试:对比两个站点,知magesuite官方演示站的页脚链接block有标题,magento2官方的没有。照着magesuite的,在站点后台的 content --> block --> Footer Links 里添加相应的html代码就可以了。

如:

<h4 class="cs-footer__section-title" data-role="title">

<span role="heading" aria-level="2">Products</span>

</h4>

<div class="cs-footer__section-content" data-role="content">

<ul class="cs-footer-links">

<li class="cs-footer-links__item">{{widget type="Magento\Cms\Block\Widget\Page\Link" template="widget/link/link_inline.phtml" page_id="3"}}</li>

<li class="cs-footer-links__item">{{widget type="Magento\Cms\Block\Widget\Page\Link" template="widget/link/link_inline.phtml" page_id="3"}}</li>

<li class="cs-footer-links__item">{{widget type="Magento\Cms\Block\Widget\Page\Link" template="widget/link/link_inline.phtml" page_id="3"}}</li>

<li class="cs-footer-links__item">{{widget type="Magento\Cms\Block\Widget\Page\Link" anchor_text="Custom Link 4" template="widget/link/link_inline.phtml" page_id="3"}}</li>

<li class="cs-footer-links__item">{{widget type="Magento\Cms\Block\Widget\Page\Link" anchor_text="Custom Link 5" template="widget/link/link_inline.phtml" page_id="3"}}</li>

<li class="cs-footer-links__item">{{widget type="Magento\Cms\Block\Widget\Page\Link" anchor_text="Custom Link 6" template="widget/link/link_inline.phtml" page_id="3"}}</li>

</ul>

</div>参考: