Windows 2008 R2 距今累积Windows补丁包较多,如现在对 Windows 2008 R2 SP1 安装后运行 Windows update,显示约有110个补丁包,完成下载和安装,可能要3~5个小时。

网上,有 wsusoffline 工具,可先下载好补丁包,适合需要对多台机子同时、反复打补丁。

过程:

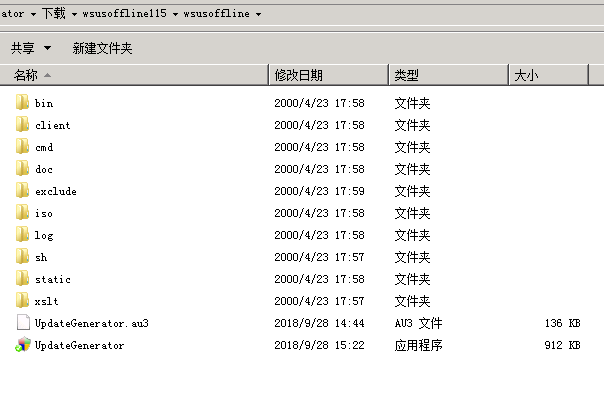

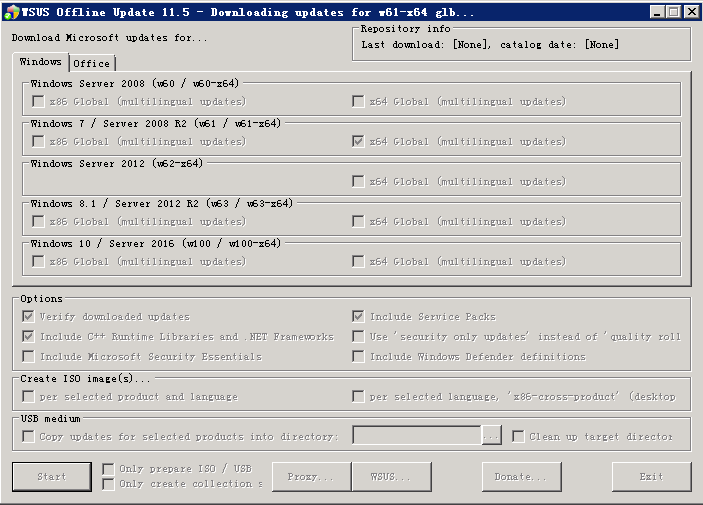

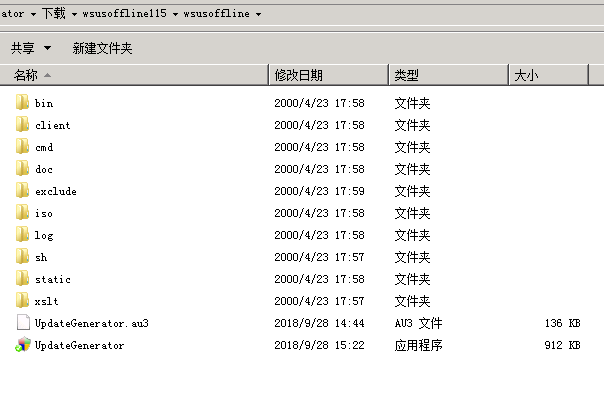

1.下载、解压wsusoffline,运行 UpdateGenerator.exe

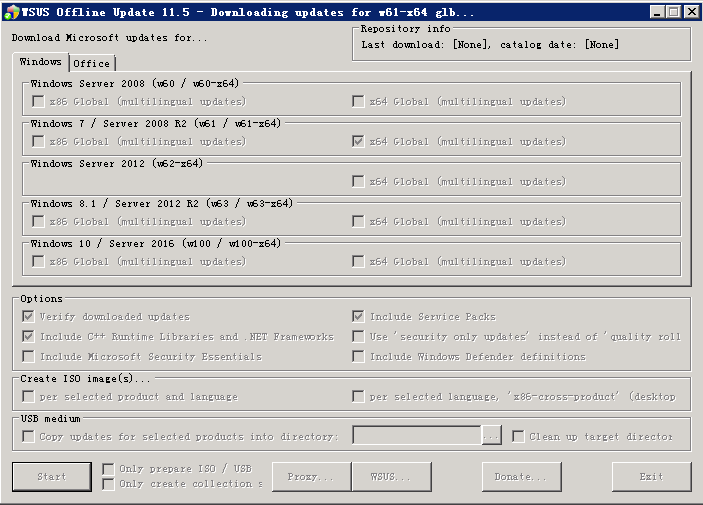

2.选择需要下载系统版本的补丁包,本例选择了 Windows 7 / Windows 2008 R2 64位的

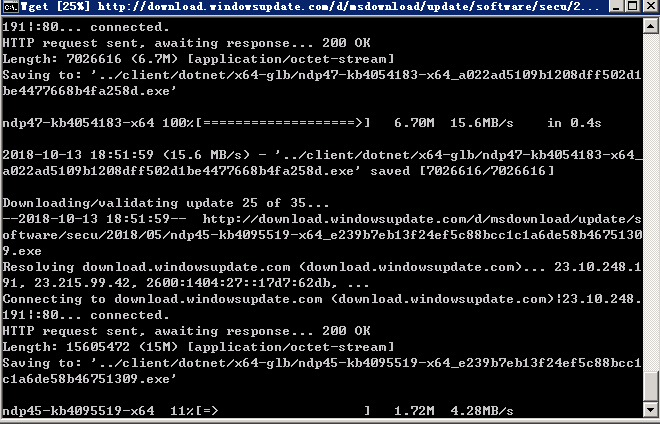

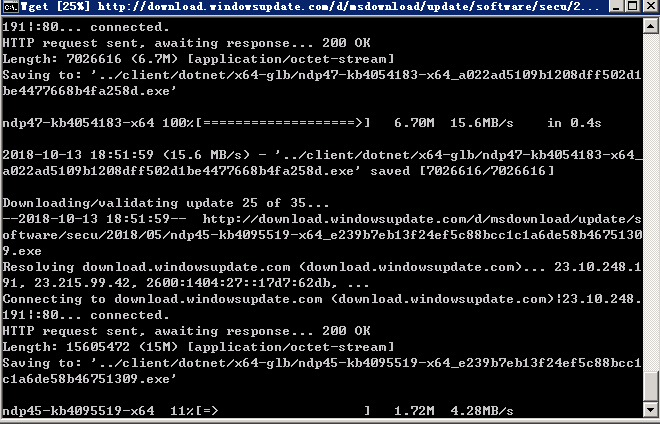

3.之后,会自动下载补丁包到 client 目录

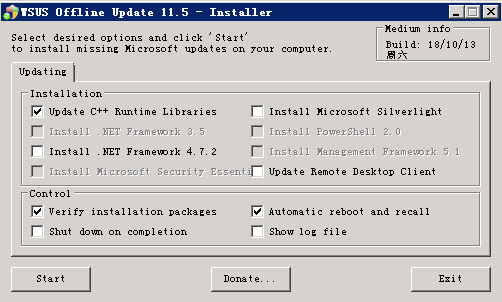

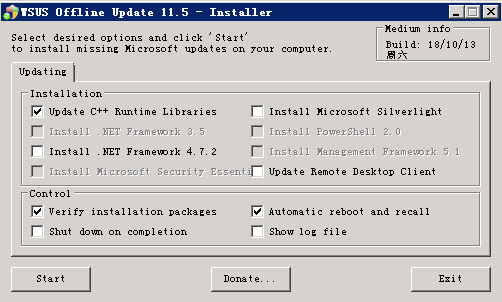

4.下载完后,如果需对本机进行更新,运行 client 目录下的 UpdateInstaller.exe

5.根据需求,勾选附加操作,本例勾选了 Automatic reboot and recall,即自动重启

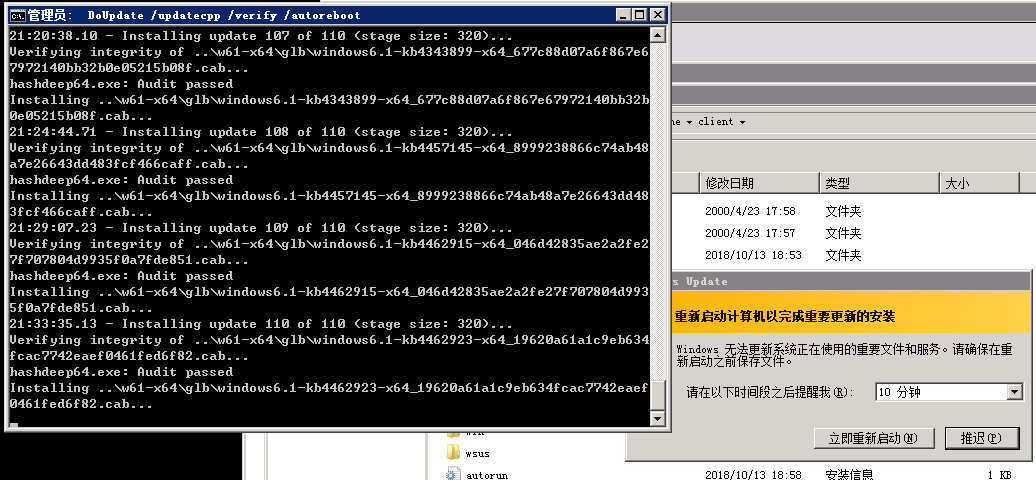

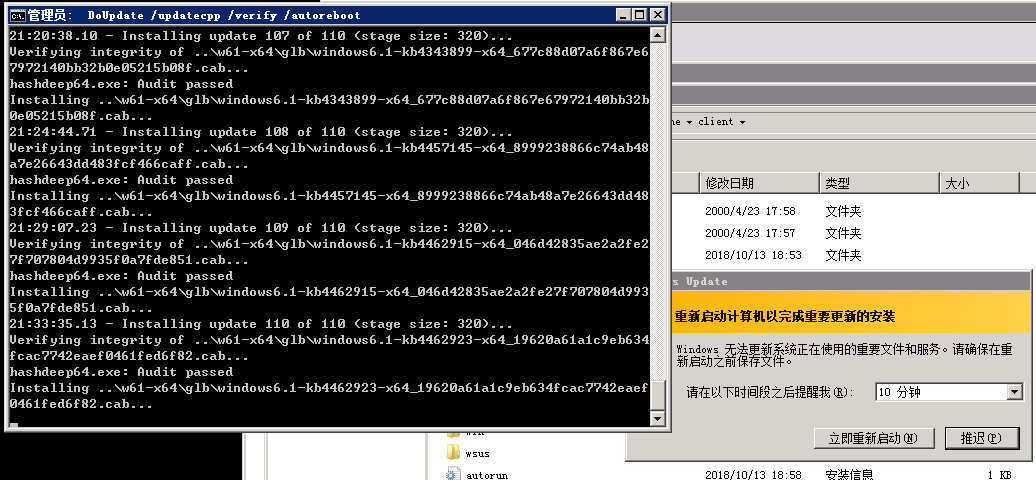

6.之后,会自动安装补丁。本例需安装110个

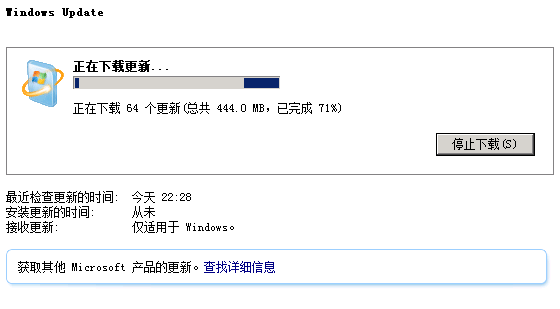

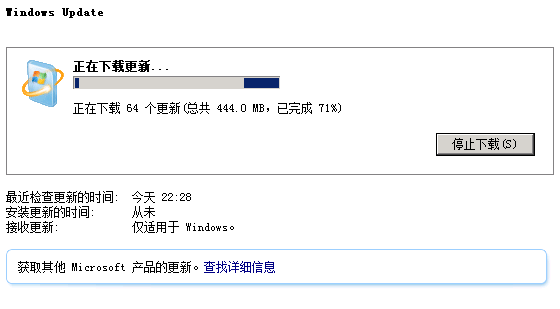

7.使用wsusoffline更新后,可能还有一些补丁包没安装。可再次运行Windows update,本例还有64个补丁包需通过Windows内置的更新功能继续安装补丁

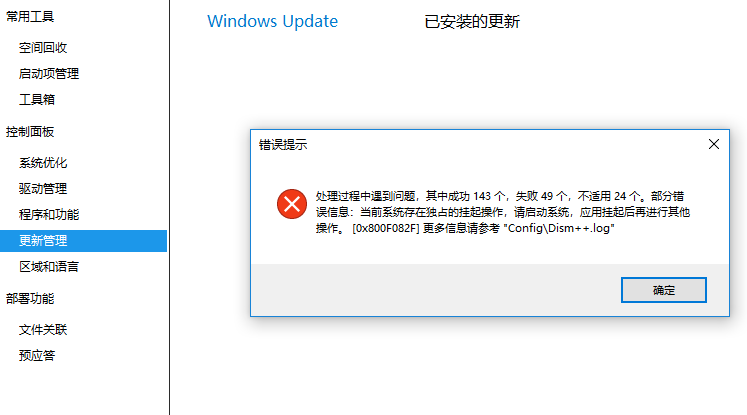

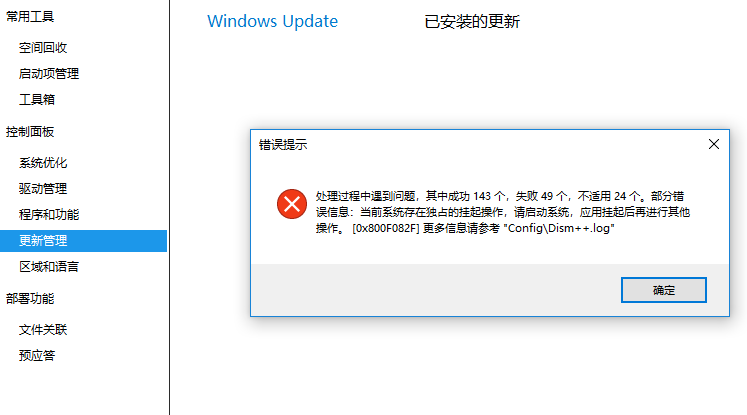

b.也可通过如dism++的功能,在制作Windows安装镜像时,添加补丁

参考: