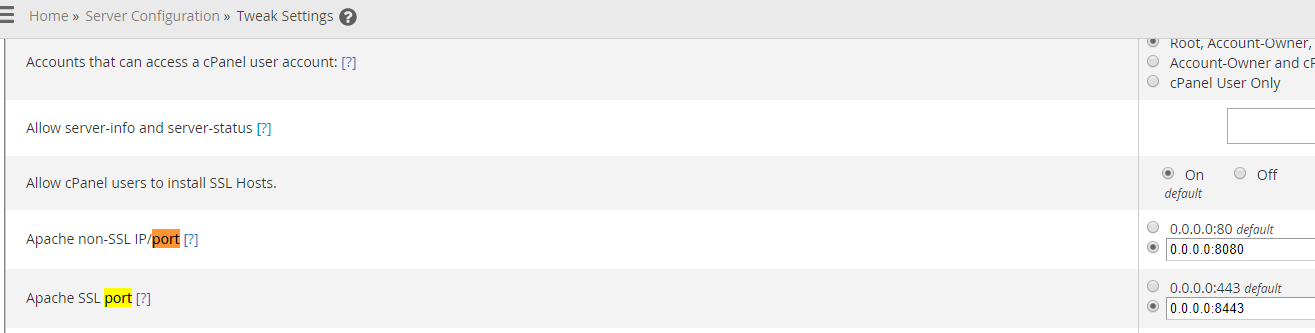

cPanel - WHM - 更改 apache2 的默认端口号

问题:在cPanel/WHM环境中想增加varnish作为缓存,需要将apache2的默认80端口改为其它。

过程:浏览到 WHM -> Tweak Settings --> 搜索 port ---> 在 Apache non-SSL IP/port 中输入自定义的端口号

参考:https://www.interserver.net/tips/kb/change-apache-port-number-cpanel-server/

问题:在cPanel/WHM环境中想增加varnish作为缓存,需要将apache2的默认80端口改为其它。

过程:浏览到 WHM -> Tweak Settings --> 搜索 port ---> 在 Apache non-SSL IP/port 中输入自定义的端口号

参考:https://www.interserver.net/tips/kb/change-apache-port-number-cpanel-server/

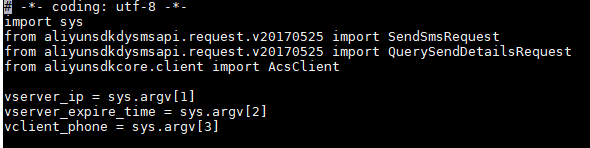

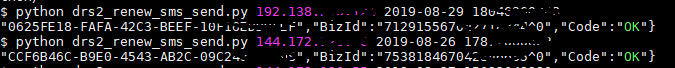

阿里云的“消息服务”产品文档中,提供了python的演示例子。简单替换例子文件中的 REGION 等参数就可以运行,成功发出手机短信了。但每次发送不同内容的短信,大概流程是:打开文件,替换短信内容,保存文件,运行python文件,发出短信。如果短信内容中是固定的几个变量,能否通过参数传入到命令行发送呢?

如果您还没有订购阿里云的产品,可点此链接查看优惠价格喔。

过程:

1.修改 demo_sms_send.py 文件内容,在前边添加以下参数设定:

vserver_ip = sys.argv[1]

vserver_expire_time = sys.argv[2]

vclient_phone = sys.argv[3]

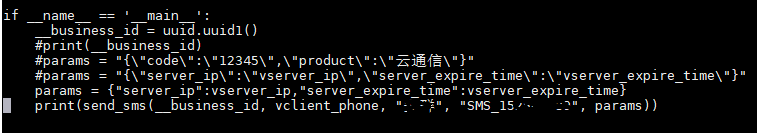

2.将设定的参数填写到发送语句中,如:

params = {"server_ip":vserver_ip,"server_expire_time":vserver_expire_time}

print(send_sms(__business_id, vclient_phone, "安群", "SMS_152505789", params))

3.在命令行中,执行如 python demo_sms_send.py 8.8.8.8 2019-08-29 13800138000 来发短信

参考:

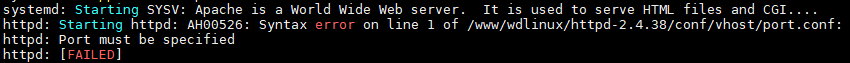

环境:wdCP v3.3.6

目的:新建一个站点,且用IP加端口访问

本例使用阿里云ECS实例测试,如您还没有,可点击此查看相关优惠活动。

过程:

1.先在“系统设置”中的“WEB”中添加“Web端口”

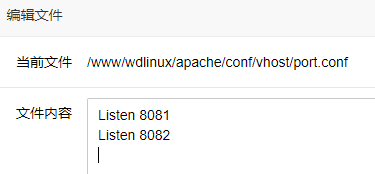

2.保存设置后,发现apache启动失败。日志中提示:Starting httpd: AH00526: Syntax error on line 1 of /www/wdlinux/httpd-2.4.38/conf/vhost/port.conf

3.查看apache配置端口的文件内容,将原来带分号的端口(Listen 80;8081;8082)替换成如下边的:

Listen 8081

Listen 8082

4.再在站点的配置文件里,将端口修改为非80的,如8082

5.保存后访问测试,成功

测试机:阿里云ECS实例。如果您还没有ECS,可点此查看优惠价格或订购。

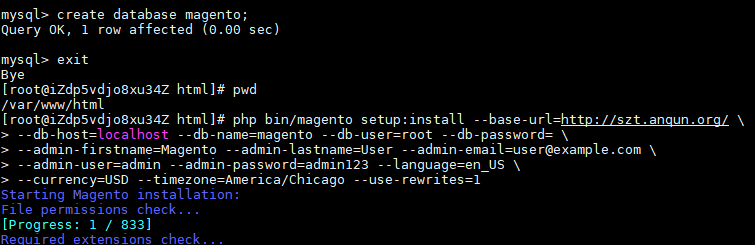

如果还没有布置好magento2的运行环境,请参考上一篇。

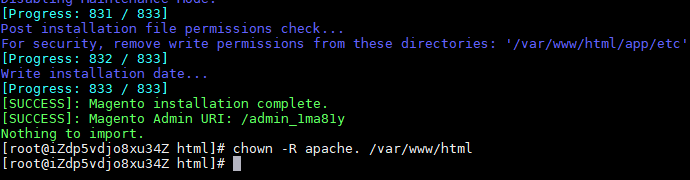

过程:

1.cd /var/www/html # 假如magento2的文件存放在 /var/www/html

2.php bin/magento setup:install --base-url=http://szt.anqun.org/ \

--db-host=localhost --db-name=magento --db-user=root --db-password= \

--admin-firstname=Magento --admin-lastname=User --admin-email=user@example.com \

--admin-user=admin --admin-password=admin123 --language=en_US \

--currency=USD --timezone=America/Chicago --use-rewrites=1 # 安装命令,其中 base-url 是商城网址,db-name是数据库名,db-user是数据库用户,db-password是密码,admin-user是商城后台管理员登录名,admin-password是商城后台管理员密码

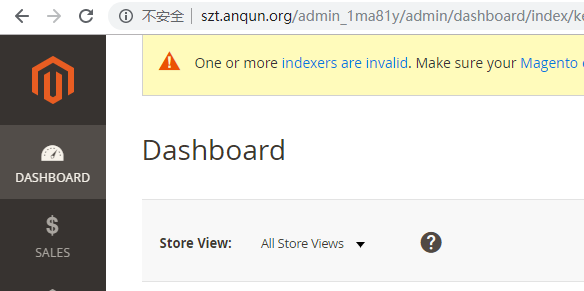

3.如果安装成功,会回显随机生成商城后台登录目录,如/admin_1ma81y

4.chown -R apache:apche /var/www/html # 将magento2所在的目录递归更改属主为web进程用户,如apache

5.成功登录到新站点后台

参考:https://devdocs.magento.com/guides/v2.3/install-gde/install/cli/install-cli-install.html

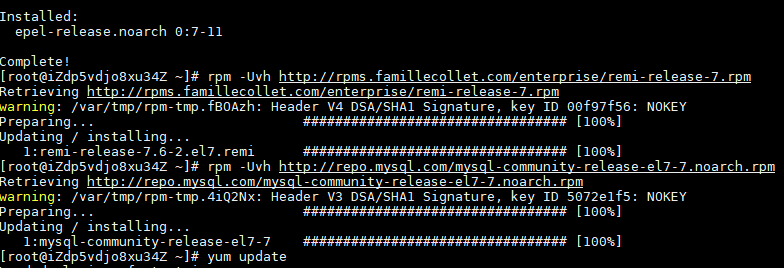

打算安装magento 2.3.1,需要先安装运行环境。步骤如下:

1.yum install epel-release # 安装epel源

2.rpm -Uvh http://rpms.famillecollet.com/enterprise/remi-release-7.rpm # 安装remi源

3.rpm -Uvh http://repo.mysql.com/mysql-community-release-el7-7.noarch.rpm # 安装mysql源

4.yum update # 更新

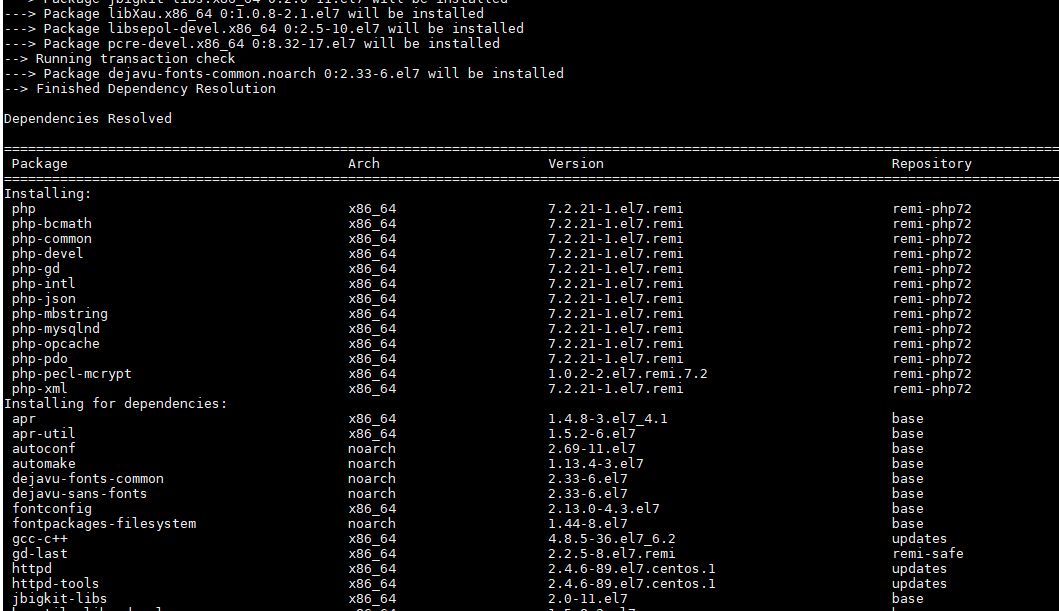

5.yum --enablerepo=remi-php72 install php php-pdo php-mysqlnd php-opcache php-xml php-pecl-mcrypt php-gd php-devel php-intl php-mbstring php-bcmath php-json php-iconv php-soap php-zip # 启用remi php7.2源,安装php7.2及扩展

6.yum install mysql-server # 安装mysql 5.6

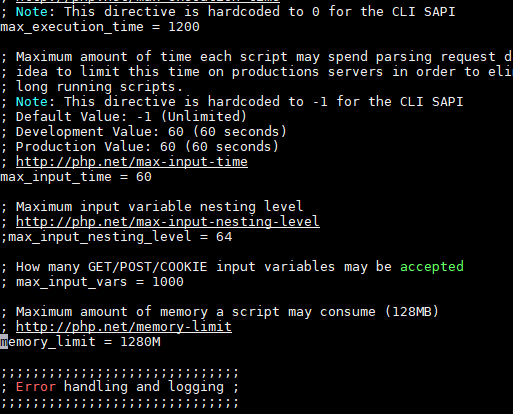

7.vi /etc/php.ini # 编辑php配置文件,将 memory_limit 值调高,如更改到1280M

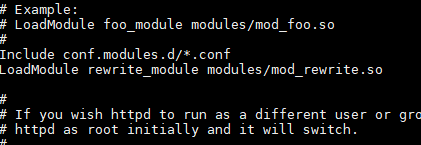

8.vi /etc/httpd/conf/httpd.conf # 编辑apache配置文件,在适当位置添加 LoadModule rewrite_module modules/mod_rewrite.so , 启用rewrite模块;且将/var/www/html目录的配置内容 AllowOverride None 更改为 AllowOverride All,以让magento的配置文件.htaccess生效

9.systemctl restart httpd # 重启apache

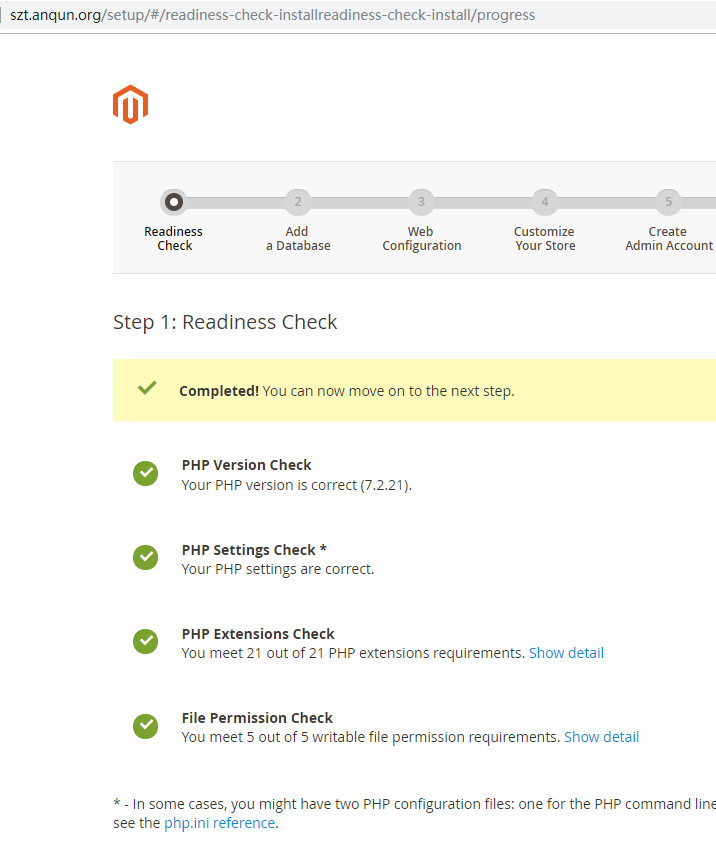

10.将magento2的安装文件放到/var/www/html里,从浏览器里访问,开始安装

参考: